Accès au cluster de calcul du CCIPL "Waves"

Le cluster de calcul du CCIPL, nommé Waves est constitué de plusieurs centaines de machines de calculs et de quelques machines destinées à l’accueil des utilisateurs, pour leur permettre de lancer les calculs ou développer. Ces machines, appelées "frontales", sont les seules accessibles à l’utilisateur et le sont via le protocole SSH. Utiliser les ressources du CCIPL nécessite de se connecter sur une des frontales de "Waves" avec un client SSH. La connexion SSH s’effectue en mode console, mais si la machine cliente utilisée pour se connecter dispose des outils adéquats, il est possible d’afficher des programmes graphiques à distance.

1. Accès

L’accès n’est possible qu’aux utilisateurs dûment enregistrés au CCIPL. La base de comptes est différente de celle de l’Université de Nantes.

La connexion exige un client SSH à jour. Ceux-ci sont disponibles de façon standard sous Linux, Unix et Mac ainsi que les versions récentes de Windows 10 et plus. Le client natif SSH n’est malheureusement pas disponible pour les versions antérieures de Windows et il est fortement conseillé d’éviter Putty, client pourtant toujours fréquemment utilisé.

1.1. Connexion depuis le réseau filaire interne de l’Université de Nantes

La machine frontale principale du CCIPL, jaws.ccipl.univ-nantes.fr est directement accessible depuis les réseaux filaires internes de l’Université de Nantes. Pour accéder, il suffit de taper :

ssh -X nom-p@jaws.ccipl.univ-nantes.fr (1)| 1 | nom-p est à remplacer par le l’identifiant fourni, généralement identique à celui de l’Université de Nantes |

Dans certains cas, il est possible que l’accès direct nécessite des autorisations d’accès au réseau spécifiques, la politique de sécurité et la gestion des pare-feux pouvant être localement renforcée selon les entités, le site ou l’UFR.

Cette méthode utilise la méthode d’authentification par login/mot de passe. C’est le mode de fonctionnement le plus simple et il est suffisant pour travailler depuis l’université.

Un processus d’authentification alternatif, dit "par clés", est possible. Bien que plus complexe à mettre en place initialement, il simplifie les connexions par la suite et ce mode est requis pour les connexions extérieures directes sans VPN. Il est donc conseillé de suivre la démarche ici.

1.2. Connexion via le Wifi ou depuis Internet (ADSL, 4G, autre organisme)

Comme la plupart des services ouverts au public, le CCIPL est la cible d’attaque informatiques régulières. Pour garantir un bon niveau de sécurité et de disponibilité, la sécurité d’accès au cluster est renforcée par rapport à l’accès interne : La connexion directe n’est pas possible.

La nature même des connexions sans fil fait que les réseaux WiFi de l’Université sont considérés comme des accès extérieurs et ne permettent pas non plus une connexion directe.

| L’Université de Nantes propose deux réseaux WiFi, univ-nantes et eduroam. Seul le réseau eduroam permet une connexion en SSH. SEUL LE RÉSEAU EDUROAM DOIT ÊTRE UTILISÉ. |

Deux méthodes sont utilisables pour accéder au réseau protégé depuis l’extérieur :

-

Pour les utilisateurs appartenant à l’Université de Nantes, il est possible d’utiliser le VPN de l’université (aussi appelé Nomade). La présentation de ce service est accessible sur le Wiki de L’Université, tout comme son guide de configuration, que vous soyez personnel ou étudiant de l’université de Nantes. Une fois connecté au VPN, la machine cliente devient considérée comme connectée depuis un réseau interne de l’Université. Les limitations sont alors levées.

-

Autre mode utilisable par tous les utilisateurs du CCIPL ne requiérant pas l’utilisation d’un VPN : l’utilisation d’un mandataire SSH permettant le rebond vers Waves. Son nom est "banzaï". Dans ce cas l’authentification par clé est obligatoire. Une configuration un peu plus compliquée est alors requise sur le poste du client. Celle-ci est détaillée ici. Une fois la configuration effectuée et les clés enregistrées au CCIPL, la commande

ssh Jawssuffira pour accéder à la frontale.

1.3. Frontales accessibles au public

-

Jaws : La machine frontale principale et historique. C’est la frontale à utiliser dans la majorité des cas. Son nom est

jaws.ccipl.univ-nantes.fr; -

Login-VM : nouvelle frontale expérimentale, dédiée aux connexions graphiques X2Go. Elle ne peut être accédée en direct, (passage via Banzaï). Cette frontale est également intéressante dans le cadre de TP. Son nom est

login-vm.ccipl.univ-nantes.fr; -

Autres frontales propriétaires (nécessité d’accéder à des espaces de stockage tiers).

2. Types d’authentification possibles

2.1. Authentification par login/mot de passe

Il s’agit du mode par défaut. Seule la frontale jaws peut être accédée de cette façon, et ce, uniquement depuis le réseau filaire de l’Université. Ces identifiants ont été fournis lors de la création de votre compte : le couple login/mot de passe est envoyé par mail. La sécurité de ce mode de fonctionnement est faible et vulnérable au vol de mot de passe. L’authentification par clé est fortement recommandée.

2.2. Authentification par clé

Cet autre mode d’authentification est à préférer. SSH permet une authentification avec un couple de clés : une clé privée, qui reste en possession de l’utilisateur (à ne jamais copier ou transmettre, personne d’autre ne doit en avoir connaissance) et une clé publique, envoyée sur tous les serveurs sur lesquels l’utilisateur souhaite se connecter (au contraire de la clef privée, cette clé publique n’est pas critique).

La clé devra être copiée au bon endroit sur la frontale. Si le lecteur n’est pas habitué au travail avec SSH, la manipulation est expliquée plus loin.

2.2.1. Utilisation depuis la machine cliente

La configuration dépend du client utilisé. Dans le cas général où OpenSSH est utilisé, il est possible de rendre l’utilisation totalement transparente. Un fichier .ssh/config (placé dans le même répertoire que les clés) doit être créé sur la machine cliente (c’est-à-dire, la machine depuis laquelle vous initiez la connexion). Cette manipulation vise également à simplifier l’utilisation du bastion SSH Banzaï pour ceux qui choisissent ce mode d’accès extérieur.

3. Utilisation du bastion SSH (Banzaï)

Le rôle de cette machine est uniquement d’être le point de passage obligé entre l’Internet et les moyens de calcul. Le passage via Banzaï sous-tend une authentification par clé de bout en bout. Le protocole utilisé est SSH, la machine s’appelle banzai.ccipl.univ-nantes.fr.

| Cette méthode est également appropriée pour l’accès aux moyens de calcul depuis le réseau wifi Eduroam de l’Université. |

| Banzaï n’est que le point de passage obligé pour accéder à une des frontales (comme Jaws) depuis l’extérieur. Il n’accepte pas les connexions directes SSH. Il est obligatoire de configurer son client SSH d’une façon adéquate, tel qu’explicité ci-dessous. |

4. Clients SSH conseillés par plateforme et configurations

4.1. Par plateformes

Le cluster Waves du CCIPL fonctionne sous Linux. Il est donc plus aisé, pour les utilisateurs d’utiliser le même système sur leur machine, ou du moins, utiliser un système supportant un client SSH standard, ainsi qu’un serveur XWindow.

Pour les personnes ne pouvant installer Linux ou mettre à jour leur machine, des alternatives existent néanmoins.

4.1.1. Linux (BSD, Unix en général)

-

OpenSSH, version 7 ou 8

-

X2Go si besoin de déport d’affichage sur réseaux à forte latence.

4.1.2. Mac

-

OpenSSH, mais attention certaines fonctions peuvent poser soucis.

-

X2Go si besoin de déport d’affichage sur réseaux à forte latence.

4.1.2.1. Windows

Le cas de windows est plus problématique, ne serait-ce que parce que le formatage des fichiers texte n’est pas standard.

4.1.2.2. Windows 10 à jour et 11

| Depuis les versions récentes de Windows 10, OpenSSH est enfin inclus. La méthode de connexion devient quasiment la même que sous Linux, à quelques nuances près. L’utilisation d’autre client SSH alternatif n’est plus nécessaire. |

-

OpenSSH, mais attention certaines fonctions peuvent poser soucis ; et attention, les chemins utilisent la convention Windows et non Unix.

-

X2Go si besoin de déport d’affichage sur réseaux à forte latence.

4.2. Anciennes versions de Windows

Nous vous invitons FORTEMENT, dans la mesure du possible à utiliser soit Linux, soit un windows 10 ou 11 à jour. Dans le cas ou ce n’est pas possible, des clients alternatifs sont possibles :

-

X2Go si besoin de déport d’affichage sur réseaux à forte latence.

-

Mobaxterm si nécessité de disposer d’un client Xwindow sur un réseau à faible latence.

-

Le client ssh fourni avec git-bash semble également être fonctionnel.

5. Configuration des logiciels, Gestion des clés

5.1. OpenSSH (Linux, Mac, W10/11)

C’est le cas le plus répandu et le plus standard. Si une ou des clés SSH existent déjà, il est possible d’utiliser ces clés pré-existantes sur la machine cliente, sinon il faudra en créer une.

5.1.1. Lister les clés sur la machine cliente

La commande

ls -l ~/.ssh/*publistera les clés publiques existantes. S’il n’y a pas de clé, il faut en créer une.

5.1.2. Créer une nouvelle clé

Cette étape n’est nécessaire que si aucune clé n’existe préalablement.

ssh-keygen(Taper la touche Entrée à chaque demande, sauf éventuellement pour le mot de passe protégeant cette clé).

| Il est recommandé d’utiliser une phrase protégeant la clé, ceci permet d’assurer votre sécurité, même en cas de vol de votre matériel. |

5.2. Mise à disposition de la clé publique sur les machines du CCIPL

Une fois une clé publique à disposition, il est nécessaire de fournir au CCIPL cette clé par mail à `ccipl-contact@univ-nantes.fr` ou en la copiant [dans le formulaire PDF prévu à cet effet. Cette clé publique est un fichier texte portant généralement un nom de fichier avec une extension

.pub et dont le contenu ressemble à ceci :

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDJF2107210783LukZyy/3FTLnw/WN4Ag5xQjsg4ZNErAbw+IRu+slJu756gMHyeEnRkeHEbR8E3ovibrZ4mGyNzExj/foAo8MOOz5zkuHztgCVkJI48tUDe9t0das8IDBOfl2PFi6LETaGaDaEIkFz0DXerciptfmqsIU4SYsLmxQwI/17I/hxcC3u6zWu4IGecTGAcvKAiqSTbFXj6wlVI2xtes8THrfExF9gOIva2Nc9Ro9gUIM4vy++6gCYq9st1WbgQfHjV3jqc2qfBSsM1JqhgsUV3MtlU7IMe2C92AgGYWwCE+MCed8l+/QatxlwtL9HCtyxIo4MoXoNwlyV dupont-y@UN-CNU348BL96Cette clé doit être au format standard OpenSSH. Si la clé a été générée sous Windows par Mobaxterm, elle doit être convertie préalablement au format standard OpenSSH.

| Rappel : la clé privée ne doit en aucun cas être transmise. |

La clé doit être acceptée par 2 machines : Jaws et Banzaï (qui est la seule machine réellement connectée à Internet). Seuls les administrateurs du CCIPL peuvent faire la manipulation pour placer cette clé sur Banzaï. Le mode opératoire pour copier la clé sur Jaws est décrite plus loin.

5.3. Édition du fichier de configuration openSSH (pour créer des alias utilisant Banzai)

Le fichier de configuration est à créer dans .ssh/config sur la machine cliente. Il va permettre de créer des alias, permettant un accès transparent.

Host Jaws(1)

Hostname jaws.ccipl.univ-nantes.fr

User le-nom-de-login(2)

ProxyJump le-nom-de-login@banzai.ccipl.univ-nantes.fr(3)

ForwardX11 yes

| 1 | Bien noter que Jaws (avec un "J" majuscule) est un alias. Il faut donc désormais utiliser ssh Jaws au lieu de ssh jaws.ccipl.univ-nantes.fr. Ceci est un exemple, l’alias peut prendre n’importe quel nom. |

| 2 | À remplacer par le bon login qui vous a été assigné sur waves, évidemment. |

| 3 | Nécessite un client OpenSSH >= 7.3. Pour les versions précédentes, ProxyCommand ssh le-nom-de-login@banzai.ccipl.univ-nantes.fr -W %h:%p peut être utilisé à la place. |

Il est possible de rajouter d’autres alias, pour aller directement sur d’autres frontales :

Host LoginVM

Hostname login-vm.ccipl.univ-nantes.fr

User le-nom-de-login

ProxyJump le-nom-de-login@banzai.ccipl.univ-nantes.fr

ForwardX11 yes

5.3.1. Cas de Windows 10 ou 11

La configuration n’est que très peu différente de la version précédente ;

Host Jaws

Hostname jaws.ccipl.univ-nantes.fr

User le-nom-de-login

ProxyCommand c:\Windows\System32\OpenSSH\ssh.exe le-nom-de-login@banzai.ccipl.univ-nantes.fr -W %h:%p

ForwardX11 yes

Si Notepad est utilisé pour créer ce fichier, il risque de le nommer config.txt. Dans ce cas, renommez le pour que le fichier s’appelle config (sans extension).

|

Ce fichier se trouve dans le même répertoire que les clés, c’est-à-dire /home/<compte_local>/.ssh/ sous Linux ou Mac, C:\Users\<compte_local>\.ssh\ sous Windows.

Une fois cette configuration effectuée et la clé publique envoyée au CCIPL, un simple ssh Jaws depuis le client se connectera de façon complètement transparente sur le frontal de développement. Les applications graphiques peuvent aussi être utilisées.

Pour rappel, il faut bien noter qu’il s’agit ici d’un alias et non du nom officiel de la machine. Dans l’exemple ci-dessus, le "J" de Jaws est en majuscule pour bien différencier l’alias du nom officiel de la machine.

5.3.2. Configurations alternatives

| si les tentatives précédentes ont échoué, ce paragraphe est pour vous. |

Malheureusement, la procédure standard avec une configurations simple peut échouer dans nombre de cas ; si le répertoire local .ssh contient plus d’une clé, si l’identifiant local de la machine est différent du format utilisé au ccipl, si l’OS dispose d’un client SSH trop ancien, si les planètes ne sont pas alignées… Les raisons sont multiples et parfois difficiles à diagnostiquer.

Dans le cas ou plusieurs clés existent, par défaut le client SSH va essayer les différentes clés disponibles. Dans certains cas, il peut être intéressant de préciser quelle clé doit être utilisée (et uniquement celle-ci).

Selon les versions ou le système installés, les utilisateurs de MacOS X peuvent aussi avoir besoin d’utiliser un fichier de préférences un peu plus sophistiqué :

5.3.3. Version pour SSH ancien (avec clé précisée)

Exemple pour un MacOS X ancien qui ne comprend pas la directive ProxyJump :

Host Jaws

Hostname jaws.ccipl.univ-nantes.fr

User le-nom-de-login

ProxyCommand ssh le-nom-de-login@banzai.ccipl.univ-nantes.fr -W %h:%p

ForwardX11 yes

ForwardX11Trusted yes

IdentityFile ~/.ssh/ma_cle_prive (1)

IdentitiesOnly yes (2)| 1 | Attention à la confusion, c’est bien la clé privée qui doit être référencée ici. |

| 2 | Cette directive restreint les clés essayées à celle spécifiée. |

5.3.3.1. Version à deux entrées

Dans les cas les plus épineux, il peut être bénéfique de faire deux entrées dans le fichier config, tel que :

Host Jaws

Hostname jaws.ccipl.univ-nantes.fr

User le-nom-de-login

ProxyJump Banzai

IdentityFile ~/.ssh/ma_cle_prive_pour_jaws (1)

Host Banzai

Hostname banzai.ccipl.univ-nantes.fr

User le-nom-de-login

IdentityFile ~/.ssh/ma_cle_prive_pour_jaws (1)

ForwardAgent yes| 1 | encore une fois, c’est bien le nom de la clé privée qui doit être indiqué ici. |

Rappel, ne pas oublier, pour finaliser l’installation, d’ajouter la clé publique sur Jaws. La liste des clés autorisée sur Jaws, se trouve dans .ssh/authorized_keys.

|

5.4. Rien ne fonctionne, à l’aide !

Consultez le point Erreurs les plus fréquentes et dépannage

6. Copie locale de la clé sur jaws

Du côté de la frontale du CCIPL, la clé doit être ajoutée dans le fichier .ssh/authorized_keys du répertoire personnel.

| Ces clés étant stockées dans le répertoire personnel de l’utilisateur, par définition nous n’accédons pas à ces répertoires. Tant pour des raisons de déontologie que de confidentialité. Si l’utilisateur a du mal à positionner ses clés dans ce répertoire (pour des raisons pratiques), il est possible de faire une demande expresse, par mail aux administrateurs du CCIPL (`ccipl-contact@univ-nantes.fr`). |

Comme indiqué précédemment, dans le cas de jaws, le fichier de clés autorisés (.ssh/authorized_keys) doit être créé dans le répertoire personnel de l’utilisateur. Il est préférable qu’il réalise lui-même cette opération pour des raisons de confidentialité. Ce fichier contient une liste de clé publiques acceptées. Il suffit de créer ce fichier, ou d’ajouter la clé publique dans ce fichier s’il existe déjà. cf ci-dessous pour voir les clés déjà enregistrées.

[dupont-y@jaws ~]$ cat .ssh/authorized_keys

ssh-rsa AAA17I/hxcC3u6zWu4IGecTGAcvKAiqSTbFXj6wlV2107I2xtes8THrfExF9gOIva2Nc9Ro9gUIM4vy++6gCYq9st1WbgQfHjV3jqc2qfBSsM1JqhgsUV3MtlU7IMe2C92AgGYWwCE+MCed8Mtuf5bl+/QatxlwtL9HCtyxIo4MoXoNwlyV dupont-y@UN-CNU348BL96

ssh-rsa AAAQRV1P0qeB1chwiILFmEkSoKPy2107qrui233m+NzhYsP+2FwOjaW7lki9I5UbH6GoloFKWOQzb+MYScaNuo2Ixm2slDwFxUULWOl5+ZPU5tbHuKn6Ro5k+n8r9ft0ltT84I0iXQPraD2YG5qqs9keOgNYKmdZHqAvVX8HERBpRyr dupont-y@UN-5CG6460BMYIl est possible d’ajouter autant de clés que nécessaire.

Pour éviter des erreurs, il est recommandé de copier les clés sans éditer manuellement le fichier. Depuis la machine cliente, utiliser la commande ssh-copy-id Jaws qui copiera vos clés publiques sur jaws. Cela suppose d’avoir à la fois l’alias de défini, et de posséder le mot de passe qui vous a été transmis. Il est nécessaire pour la copie initiale des clés. Il ne sera plus nécessaire par la suite.

|

Enfin, dans le cas où il est compliqué ou impossible de modifier ce fichier soi-même, il est possible de faire appel aux administrateurs du CCIPL sur demande explicite, comme indiqué précédemment.

7. Usages plus complexes

7.1. Affichage graphique déporté

Pour l’instant, seules les connexions en mode texte ont été abordées. Il est possible d’afficher des programmes graphiques.

7.1.1. Affichage déporté Xwindow

L’utilisation de ssh -X est requise. Lorsque la configuration par clés est utilisée, tous les paramètres sont déjà activés.

| Xwindow requiert un réseau à très faible latence, ce qui limite ce mode d’utilisation au réseau local filaire de l’Université. Pour des besoins à distances, les méthodes suivantes sont plus adaptées. |

7.1.2. TurboVNC

Permet d’afficher des visualisations utilisant la 3D accélérée matériellement. Mode d’emploi à venir.

7.1.3. X2Go

X2Go est un logiciel multiplateforme (Windows, Mac, Linux) qui permet à d’avoir un environnement graphique déporté avec un grand confort, même en disposant d’une connexion souffrant d’une forte latence (ADSL, 4G). Il ne nécessite pas le VPN, mais fonctionne via Banzaï et à ce titre requiert que l’authentification par clé soit disponible.

7.2. Transferts de fichiers

La façon la plus aisée de transférer des fichiers depuis ou vers le cluster Waves est d’utiliser des outils s’appuyant sur les transferts SSH natifs, comme scp,sftp,rsync. Il faut garder à l’esprit qu’en dehors du réseau de l’Université, il faut utiliser un des alias des frontales, préalablement déclaré, qui établit le tunnel via banzaï de façon transparente.

|

Voici quelques exemples utilisant la frontale jaws (l’alias est utilisé) :

|

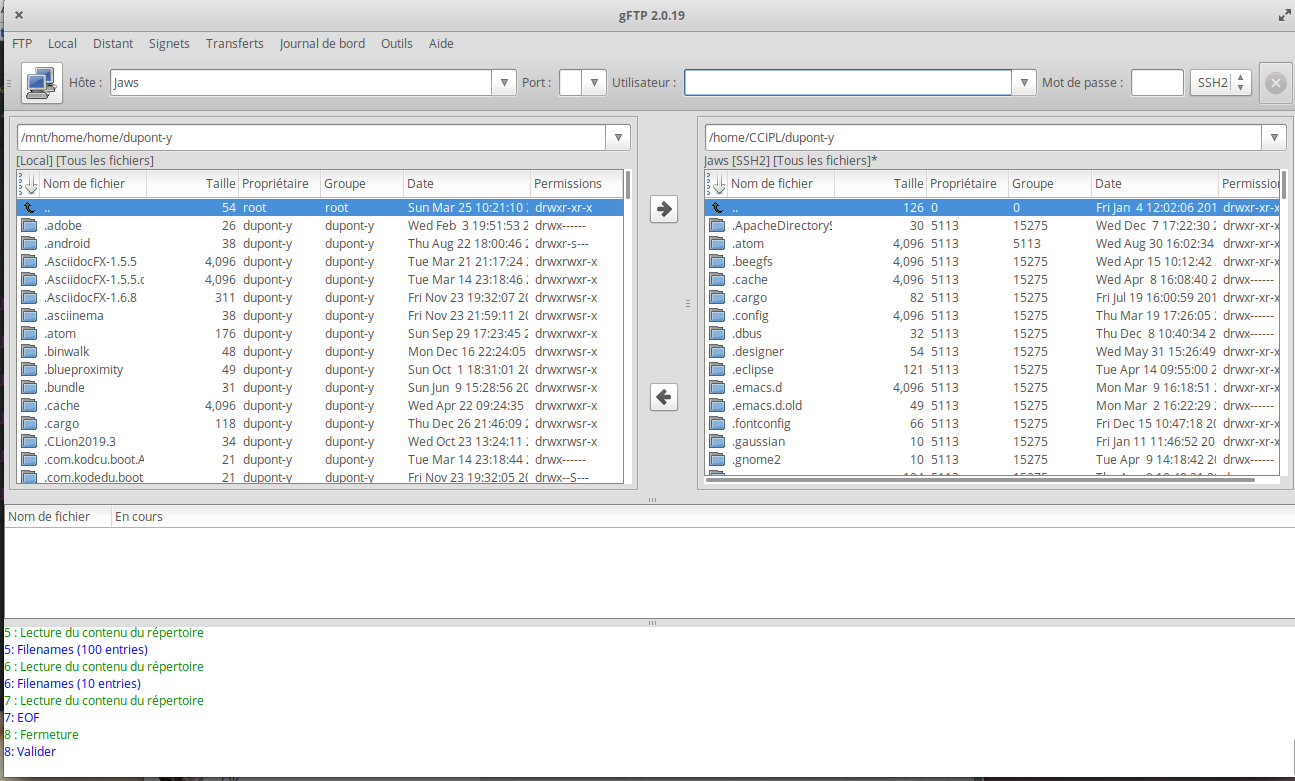

7.2.1. Outil graphique

gFTP, disponible au moins sous Linux et Windows, est compatible avec un proxy SSH comme Banzaï. À ce titre, il requiert que l’authentification par clé soit disponible lorsque la machine client n’est pas connectée à un réseau filaire de l’université.

-

lancer

gftp; -

aller dans le menu

FTP → Préférences, onglet SSH ; -

Remplir la case

Paramètres supplémentaires SSHavec-J banzai.ccipl.univ-nantes.fr; -

la case SSH/User/Pass peut être décochée si le nom de l’utilisateur local est le même que sur jaws. Sinon, la laisser cochée, mais à la connexion un mot de passe sera demandé, même si la clé existe ;

-

dans la fenêtre principale, choisir le protocole SSH2 au lieu de FTP (tout à droite) ;

-

dans le nom de hôte mettre Jaws (avec la majuscule : l’alias, donc).

8. Erreurs les plus fréquentes et dépannage

L’authentification par clé SSH n’est pas simple, les erreurs sont fréquentes. En voici quelques-unes :

8.1. Tentative d’accès direct à Banzaï

Il n’est pas possible d’accéder à Banzaï, ce n’est pas son rôle. Cf. ce point de la documentation.

8.2. Droits trop permissifs sur la configuration SSH locale

Sous Linux, les droits des fichiers de clé doivent être, autant que possible, restrictifs. OpenSSH est capable de détecter des droits trop permissifs. Selon la version du client utilisée, la conséquence peut aller d’un simple message d’avertissement, à un refus de la connexion, par exemple :

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: UNPROTECTED PRIVATE KEY FILE! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

Permissions 0755 for '/home/xxxx/.ssh/ccipl_key' are too open.

It is required that your private key files are NOT accessible by others.

This private key will be ignored.

Load key "/home/xxxx/.ssh/ccipl_key": bad permissions

xxxx@banzai.ccipl.univ-nantes.fr: Permission denied (publickey,keyboard-interactive).

kex_exchange_identification: Connection closed by remote host

Connection closed by UNKNOWN port 65535Il est alors nécessaire de corriger ainsi :

chmod 700 ~/.ssh

chmod 644 ~/.ssh/authorized_keys

chmod 644 ~/.ssh/known_hosts

chmod 600 ~/.ssh/config

chmod 600 ~/.ssh/id_rsa (1)

chmod 644 ~/.ssh/id_rsa.pub (1)| 1 | et ainsi de suite pour toutes les paires clés publiques/clés privées |

8.3. Mauvais appairage clé publique/clé privée

Les clés ne fonctionnent que par binôme et une clé publique ne peut être appariée qu’à la clé privée qui a été générée au même moment. Il faut être bien sûr que la clé publique transmise au CCIPL corresponde exactement à la clé privée utilisée sur la machine cliente.

8.4. Confusion entre clé publique et clé privée

Ces deux clés sont faites pour travailler en binôme, mais n’ont pas le même usage. La clé privée est votre secret. En aucun cas, cette clé privée ne doit être communiquée. Si un tiers en prend connaissance, vous n’avez plus de secret.

| Cette clé privée peut être protégée par un mot de passe. Ainsi, si cette clé vous est dérobée ou est transmise par erreur, elle reste protégée. |

La clé publique, elle, peut être diffusée. C’est cette clé qui doit être transmise au CCIPL et mise dans le fichier .ssh/authorized_keys dans votre répertoire personnel sur le cluster Waves.

8.5. Mauvais identifiant

SSH, par défaut, utilise l’identifiant courant de la machine locale pour se connecter à la machine distante. Si celui-ci est différent de celui de la frontale, il y aura un soucis (il est attendu nom-p pour des titulaires de l’Université de Nantes ou nom_p pour les étudiants, thésards et chercheurs hors Université de Nantes). C’est pour cette raison que le fichier .ssh/config est conseillé voire nécessaire, en précisant le bon identifiant de l’utilisateur. cf. paragraphe sur le sujet.

8.6. Dernier recours : contacter les administateurs

Si tous vous efforts restent vain, vous pouvez contacter par mail els administrateurs du CCIPL (`ccipl-contact@univ-nantes.fr`) en copiant le contenu du fichier de configuration SSH (cf Édition du fichier de configuration openSSH (pour créer des alias utilisant Banzai) )

Et en donnant le résultat des commandes suivantes:

ssh -V

ssh -vv Jawsgénéré : 2025-07-09 09:09:06 UTC